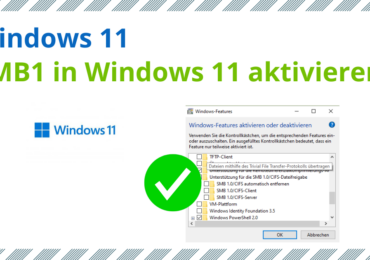

Was ist SMB 1?

Der Server Message Block (SMB) ist ein Netzwerkprotokoll, das hauptsächlich für die Freigabe von Dateien, Druckern und seriellen Ports sowie für den Kommunikationszugriff zwischen Computern in einem Netzwerk verwendet wird. SMB1, die erste Version dieses Protokolls, spielt eine wichtige Rolle in der Geschichte der Dateifreigabe unter Windows. Jedoch ist SMB1 aufgrund von Sicherheitsbedenken und der Einführung modernerer Versionen des Protokolls (SMB2 und SMB3) in die Kritik geraten. In der Tat wird SMB1 in neueren Windows-Versionen standardmäßig nicht mehr installiert. Hier eine Übersicht über die Funktionen und Möglichkeiten der Verwaltung von SMB1 in Windows.

Lesetipp: Windows11: SMB1 ist in Windows 11 Home nicht mehr standardmäßig aktiviert

Funktionen und Verwaltung von SMB1

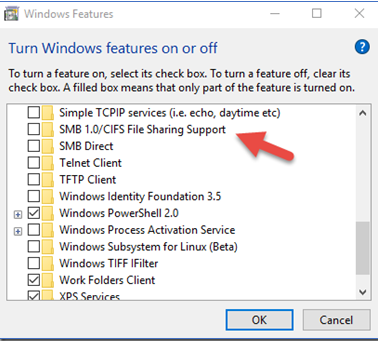

Die folgende Tabelle gibt einen Überblick über die Funktionen zur Verwaltung von SMB1 in Windows, einschließlich der Erkennung, Aktivierung und Deaktivierung des Protokolls.

| Funktion | Beschreibung |

|---|---|

Detect | Ermöglicht die Erkennung des Status von SMB1 auf einem System. |

Enable | Ermöglicht die Aktivierung von SMB1, falls es für die Kompatibilität mit älteren Systemen oder Anwendungen erforderlich ist. |

Disable | Ermöglicht die Deaktivierung von SMB1 zur Verbesserung der Sicherheit des Netzwerks, da bekannt ist, dass SMB1 erhebliche Sicherheitsrisiken birgt. |

Beispiele

Erkennung des Status von SMB1:

Um den Status von SMB1 zu erkennen, könnt ihr den folgenden PowerShell-Befehl verwenden:

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Aktivierung von SMB1:

Wenn ihr SMB1 aktivieren müsst, könnt ihr folgenden Befehl in PowerShell ausführen:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Deaktivierung von SMB1:

Zur Deaktivierung von SMB1, was aus Sicherheitsgründen empfohlen wird, nutzt den folgenden Befehl:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Wichtige Hinweise

- Die Deaktivierung von SMBv1 kann Kompatibilitätsprobleme mit älteren Computern oder Software verursachen. Es ist jedoch bekannt, dass SMBv1 erhebliche Sicherheitslücken aufweist, weshalb dringend empfohlen wird, es nicht zu verwenden.

- In keiner Edition von Windows 11 oder Windows Server 2019 und später ist SMB 1.0 standardmäßig installiert. SMB 1.0 ist auch in Windows 10, außer in den Home- und Pro-Editionen, standardmäßig nicht installiert.

- Es wird empfohlen, anstelle der Neuinstallation von SMB 1.0 den SMB-Server zu aktualisieren, der es noch erfordert.

Die Verwaltung von SMB1 in Windows ist ein wichtiger Schritt, um die Sicherheit in Netzwerken zu verbessern und gleichzeitig die Unterstützung für ältere Anwendungen und Geräte zu gewährleisten, die dieses ältere Protokoll noch benötigen.

Ist SMBv1 sicher?

SMBv1 sollte aus Sicherheitsgründen nicht mehr verwendet werden. Hier sind die Kernpunkte aus beiden Artikeln, die die Sicherheitsbedenken und Microsofts Empfehlungen zusammenfassen:

- Sicherheitslücken: SMBv1 weist erhebliche Sicherheitslücken auf, die es Angreifern ermöglichen, Malware wie TrickBot, Emotet und WannaCry zu verbreiten. Diese Malware kann Schwachstellen im SMBv1-Protokoll ausnutzen, um administrative Befehle auf verwundbaren Servern auszuführen.

- Microsofts Haltung: Seit 2016 empfiehlt Microsoft den Administratoren, die Unterstützung für SMBv1 in ihren Netzwerken zu entfernen, da dieses Protokoll keine zusätzlichen Sicherheitsverbesserungen bietet, die in späteren Versionen des SMB-Protokolls eingeführt wurden. Zu diesen Verbesserungen gehören Verschlüsselung, Integritätsprüfungen vor der Authentifizierung zur Verhinderung von Man-in-the-Middle-Angriffen, die Blockierung unsicherer Gastauthentifizierung und mehr.

- Empfehlung zur Deaktivierung: Microsoft drängt insbesondere Exchange-Administratoren, SMBv1 zu deaktivieren, um ihre Server besser vor Malware-Bedrohungen zu schützen. Laut Microsoft gibt es keinen Grund, das fast 30 Jahre alte SMBv1-Protokoll zu verwenden, wenn neuere Versionen von Exchange installiert sind.

- Ned Pyles Blog: Microsoft verweist auf den Blogbeitrag „Stop using SMBv1“ von Ned Pyle, in dem detailliert beschrieben wird, warum SMBv1 nicht mehr verwendet werden sollte und welche Schritte zur Deaktivierung unternommen werden können.

Überprüfung, ob SMBv1 aktiviert ist

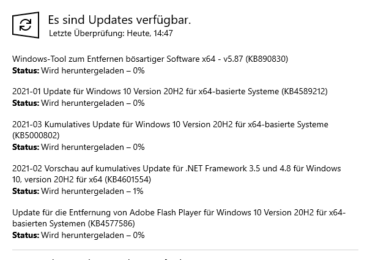

Seit der Version 1709 von Windows 10 und Windows Server ist SMBv1 standardmäßig nicht mehr im Betriebssystem installiert. Neuere Versionen der Windows-Betriebssysteme verwenden SMBv3.

Um zu überprüfen, ob SMBv1 auf einem Windows-Server aktiviert ist, können Sie die folgenden PowerShell-Befehle für Ihre Version von Windows Server ausführen.

Windows Server 2008 R2: Standardmäßig ist SMBv1 in Windows Server 2008 R2 aktiviert. Wenn der folgende Befehl keinen SMB1-Wert oder einen SMB1-Wert von 1 zurückgibt, dann ist es aktiviert. Wenn er einen SMB1-Wert von 0 zurückgibt, ist es deaktiviert.

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Windows Server 2012:

Wenn der Befehl false zurückgibt, ist SMBv1 nicht aktiviert.

Get-SmbServerConfiguration | Select EnableSMB1Protocol

Windows Server 2012 R2 oder höher: Wenn der Befehl false zurückgibt, ist SMBv1 nicht aktiviert.

(Get-WindowsFeature FS-SMB1).Installed

Get-SmbServerConfiguration | Select EnableSMB1Protocol

So deaktiviert ihr SMBv1 Wenn SMBv1 auf dem Server aktiviert ist, könnt es mit den folgenden Befehlen deaktivieren.

Windows Server 2008 R2:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" -Name SMB1 -Type DWORD -Value 0 –Force

Windows Server 2012:

Set-SmbServerConfiguration -EnableSMB1Protocol $false -force

Windows Server 2012 R2 oder höher:

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Was sind die Unterschiede zwischen SMBv1,2 und 3?

Die verschiedenen Versionen des Server Message Block (SMB) Protokolls – SMBv1, SMB2 und SMB3 – bieten unterschiedliche Funktionen und Verbesserungen, vor allem in Bezug auf Sicherheit, Effizienz und Leistung. SMB ist ein Netzwerkprotokoll, das hauptsächlich für die Datei-, Drucker- und serielle Kommunikation zwischen Knoten in einem Netzwerk verwendet wird. Hier sind die wichtigsten Unterschiede zwischen diesen Versionen:

SMB1

- Einführung: Ursprünglich in IBM-Netzwerken eingeführt und später von Microsoft für die ersten Windows-Versionen übernommen.

- Funktionalität: Bietet grundlegende Funktionen zur Datei- und Druckerfreigabe.

- Sicherheit: Gilt als unsicher, insbesondere nach der Entdeckung der WannaCry-Ransomware, die Schwachstellen in SMBv1 ausnutzte.

- Performance: Bietet keine Mechanismen zur Effizienzsteigerung bei der Datenübertragung, was zu langsameren Übertragungsgeschwindigkeiten führt.

SMB2

- Einführung: Mit Windows Vista/Server 2008 eingeführt.

- Verbesserungen gegenüber SMB1:

- Leistung: Einführung von Pipelining-Techniken, um mehrere Anfragen gleichzeitig zu senden, was die Netzwerkeffizienz und Geschwindigkeit verbessert.

- Sicherheit: Verbesserte Authentifizierungsmechanismen.

- Weniger Verbose: Reduziert die Anzahl der Befehle und Subbefehle erheblich, was zu einer effizienteren Kommunikation führt.

- Funktionalitäten: Einführung neuer Funktionen wie Symbolic Links, verbesserte Energieeffizienz und Unterstützung für größere Datenblöcke.

SMB3

- Einführung: Mit Windows 8/Server 2012 eingeführt.

- Verbesserungen gegenüber SMB2:

- Leistung: Einführung von Multichannel-Unterstützung, die es ermöglicht, mehrere Netzwerkverbindungen gleichzeitig für höhere Geschwindigkeiten und bessere Fehlerresilienz zu nutzen.

- Sicherheit: Bietet Ende-zu-Ende-Verschlüsselung, was die Datensicherheit erheblich verbessert.

- Zuverlässigkeit: Einführung der transparenten Failover-Funktion, die es ermöglicht, Verbindungen bei einem Serverausfall automatisch auf einen anderen Server umzuleiten, ohne die Arbeit zu unterbrechen.

- Virtualisierung: Einführung von SMB Direct, das RDMA (Remote Direct Memory Access) unterstützt, was die Netzwerklatenz verringert und die Durchsatzleistung verbessert.

- Anwendungsfälle: Ideal für anspruchsvolle Anwendungen und Umgebungen, einschließlich Datenzentren und Unternehmen, die eine hohe Leistung, Zuverlässigkeit und Sicherheit erfordern.

Zusammenfassend hat sich SMB von einer einfachen, aber unsicheren Protokollversion (SMB1) zu einer fortschrittlichen Version (SMB3) entwickelt, die für moderne Netzwerkanforderungen geeignet ist. Während SMB1 aufgrund von Sicherheitsbedenken vermieden werden sollte, bieten SMB2 und SMB3 signifikante Verbesserungen in Bezug auf Sicherheit, Leistung und Funktionalität.

Quelle: winfuture.de | bleepingcomputer.com | Microsoft.com

Ich bin seit mehreren Jahren als leidenschaftlicher ITler unterwegs. Schreibe gerne über Windows und WordPress-Themen & Co. auf der Seite. Darüber hinaus bin ich seit 2008 als selbständiger SEO-Berater tätig. Also falls ihr Beratung in Sachen PC oder SEO braucht, gerne kontaktieren🙂

Wir hoffen, unsere Artikel konnten euch bei eurer Problemlösung helfen? Wenn ihr unsere Arbeit unterstützen möchtet, würden wir uns über eine kleine PayPal-Kaffeespende freuen. Vielen Dank!