Eine Proof-of-Concept-Erweiterung, die Klartext-Passwörter aus dem Quellcode einer Website extrahieren kann, wurde von einem Forscherteam der University of Wisconsin-Madison im Chrome Web Store veröffentlicht.

Laut einer Analyse von Texteingabefeldern in Webbrowsern verstößt die grobkörnige Berechtigungsarchitektur, die Chrome-Erweiterungen unterstützt, gegen die Konzepte der geringsten Rechte und der vollständigen Vermittlung.

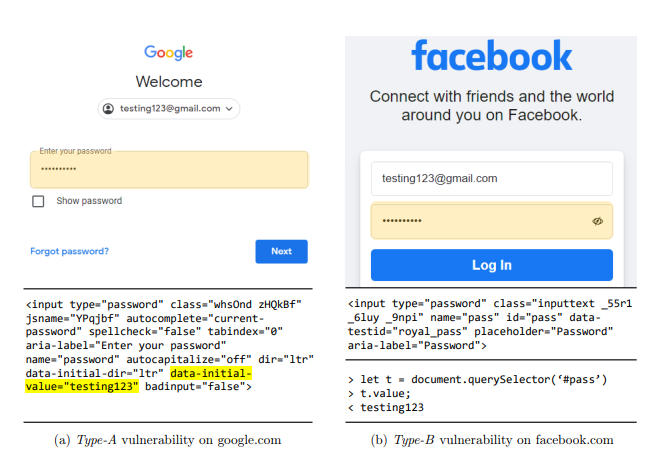

Die Forscher fanden außerdem heraus, dass viele beliebte Websites, darunter bestimmte Google- und Cloudflare-Portale, Passwörter im Klartext im HTML-Quellcode ihrer Webseiten speichern und so den Zugriff durch Erweiterungen ermöglichen. Diese Websites werden jeden Monat millionenfach besucht.

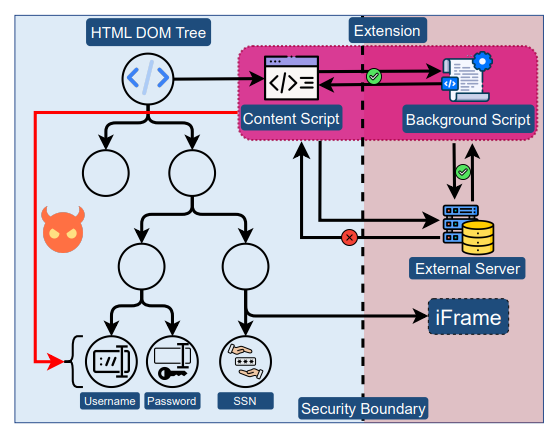

Den Forschern zufolge liegt der Kern des Problems in der Angewohnheit, Browsererweiterungen unbegrenzten Zugriff auf den DOM-Baum der Websites zu gewähren, auf die sie geladen werden, was den Zugriff auf potenziell sensible Teile wie Benutzereingabefelder ermöglicht.

Die Erweiterung hat unkontrollierten Zugriff auf Daten, die im Quellcode zugänglich sind, und kann ihre Inhalte frei extrahieren, da es keine Sicherheitsbarriere gibt, die sie von den Teilen einer Site trennt.

Darüber hinaus kann die Erweiterung die DOM-API missbrauchen, um programmgesteuert den Wert von Eingaben zu stehlen, während der Benutzer sie eingibt, und so jegliche Verschleierung umgehen, die die Website möglicherweise zum Schutz kritischer Eingaben verwendet hat.

Das Manifest V3-Protokoll, das erstmals von Google Chrome vorgestellt und in diesem Jahr von den meisten Browsern übernommen wurde, schränkt API-Missbrauch ein, verbietet Erweiterungen das Anfordern von Code, der remote gehostet wird und die Ausweicherkennung unterstützen kann, und verbietet die Verwendung von Eval-Anweisungen, die dies tun könnten kann zur Ausführung willkürlichen Codes führen.

Das Problem mit Inhaltsskripten besteht weiterhin, wie die Forscher betonen, da Manifest V3 keine Sicherheitsgrenze zwischen Erweiterungen und Webseiten bietet.

Test

Die Forscher beschlossen, eine Chrome-Erweiterung zu entwickeln, die Angriffe zum Erfassen von Passwörtern ermöglicht, und zu versuchen, sie auf der Plattform zu veröffentlichen, um das Genehmigungsverfahren für den Web Store von Google zu testen.

Die Wissenschaftler haben eine Erweiterung entwickelt, die als GPT-basierter Helfer fungiert und Folgendes kann:

Wenn ein Benutzer versucht, sich auf einer Website anzumelden, verwenden Sie einen regulären Ausdruck, um den HTML-Quellcode zu erfassen.

Nutzen Sie die Methode „.value“, um Benutzereingaben aus Zieleingabefeldern mithilfe bösartiger CSS-Selektoren zu sammeln.

Verwenden Sie die Elementersetzung, um sichere Passwortfelder durch JS-basierte verschleierte Felder auszutauschen.

Die Erweiterung ist Manifest V3-kompatibel, da sie keinen offenkundig gefährlichen Code enthält, der statischen Erkennung entgeht und keinen Code von externen Quellen dynamisch einfügt.

Aus diesem Grund wurde die Erweiterung überprüft und für den Google Chrome Web Store freigegeben, was bedeutet, dass die mögliche Gefahr von den Sicherheitsverfahren übersehen wurde.

Das Team hielt lediglich den Element-Targeting-Server betriebsbereit und deaktivierte gleichzeitig den Datenempfangsserver, um sicherzustellen, dass keine echten Daten erfasst oder missbräuchlich verwendet wurden.

Darüber hinaus wurde die Erweiterung nach der Genehmigung bald aus dem Store entfernt und behielt den Status „unveröffentlicht“, sodass sie nicht viele Downloads erhielt.

Möglichkeit der Ausbeutung

Folgende Messungen ergaben, dass 1.100 der 10.000 größten Websites (laut Tranco) Benutzeranmeldeinformationen im HTML-DOM als Klartext speichern.

Es wurde festgestellt, dass weitere 7.300 Websites aus derselben Sammlung für den DOM-API-Zugriff und die einfache Extraktion von Benutzereingabewerten offen sind.

Die Untersuchung endete mit der Entdeckung, dass 190 Erweiterungen (einige mit über 100.000 Downloads) direkt auf Passwortfelder zugreifen und Daten in einer Variablen speichern, was darauf hindeutet, dass einige Herausgeber möglicherweise bereits versuchen, die Sicherheitslücke auszunutzen.

Quelle: Bleepingcomputer

Ich bin seit mehreren Jahren als leidenschaftlicher ITler unterwegs. Schreibe gerne über Windows und WordPress-Themen & Co. auf der Seite. Darüber hinaus bin ich seit 2008 als selbständiger SEO-Berater tätig. Also falls ihr Beratung in Sachen PC oder SEO braucht, gerne kontaktieren🙂

Wir hoffen, unsere Artikel konnten euch bei eurer Problemlösung helfen? Wenn ihr unsere Arbeit unterstützen möchtet, würden wir uns über eine kleine PayPal-Kaffeespende freuen. Vielen Dank!