Ein Ransomware-Angriff zielte Anfang dieser Woche auf MediaMarkt ab, verschlüsselte Server und Workstations und

führte zum Ausfall von IT-Diensten, um die Ausbreitung des Angriffs zu verhindern.

Laut BleepingComputer traf der Ransomware-Vorfall viele Einzelhandelsgeschäfte in ganz Europa, insbesondere in den

Niederlanden.

Während der Online-Verkauf weiterhin normal funktioniert, können die Registrierkassen in den betroffenen Geschäften

keine Kreditkarten akzeptieren oder Quittungen ausdrucken. Aufgrund der Unfähigkeit, nach früheren Einkäufen zu suchen, verhindert die Systemabschaltung auch die Rückgabe.

Mitarbeiter werden aufgefordert, sich von verschlüsselten Systemen fernzuhalten und Kassen im Netzwerk auszuschalten.

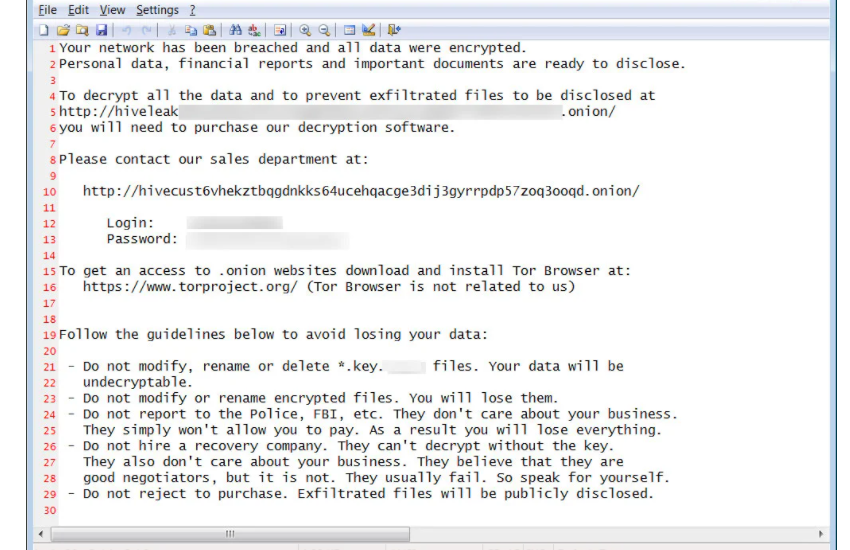

Laut BleepingComputer ist die Hive Ransomware-Gruppe für den Angriff verantwortlich, und zunächst forderte der

Bedrohungsakteur ein unangemessenes Lösegeld in Höhe von 240 Millionen US-Dollar, um einen Entschlüsseler für

verschlüsselte Dateien bereitzustellen.

Ransomware-Unternehmen verlangen häufig zunächst hohe Lösegelder, um später zu verhandeln,

und erhalten normalerweise nur einen kleinen Prozentsatz der anfänglichen Lösegeldforderung.

Unten sehen Sie eine Lösegeldforderung von Hive:

MediaMarkt – Technische Einschränkung

Auf der offiziellen Seite hatte MediaMarkt bereits einen Kundenhinweis hinterlegt:

„Wie Sie vielleicht schon aus der Presse erfahren haben hat MediaMarkt derzeit mit technischen Einschränkungen zu kämpfen. Wir arbeiten mit Hochdruck daran, die betroffenen Systeme zu identifizieren und entstandene Schäden schnellstmöglich zu beheben. In den stationären Märkten kann es derzeit bei einigen Dienstleistungen zu einem eingeschränkten Service kommen.“

MediaMarkt

Hive-Ransomware

Die Hive-Ransomware, die erstmals im Juni 2021 bemerkt wurde, hat bereits über 30 Unternehmen betroffen, wobei nur diejenigen gezählt werden, die das geforderte Lösegeld nicht bezahlt haben. Nach Angaben des FBI wendet die

Hive-Gruppe eine Vielzahl von Taktiken, Methoden und Verfahren an, um gezielte Systeme zu kompromittieren.

Hive Ransomware ist eine Datenverschlüsselungs-Malware, die durch ihre Angriffe auf das Memorial Health System,

bei dem Mitarbeiter Papierdiagramme verwenden mussten, um weiterzuarbeiten, an die Öffentlichkeit gelangt ist,

während ihre Computer verschlüsselt wurden. Ein weiteres Opfer war auch die Altus Group, bei der Hacker

Geschäftsinformationen und Dateien des Softwareanbieters stahlen, die später auf HiveLeaks veröffentlicht wurden.

Der Angriff auf das Memorial Health System zeigt, dass Hive-Ransomware-Angreifer im Gegensatz zu einigen Ransomware-Kampagnen, die medizinische Einrichtungen, Pflegeheime, Regierungsorganisationen und andere wichtige Dienste nicht verschlüsseln, anscheinend keine Rücksicht darauf nehmen, wen sie angreifen.

Hive begann auch, Linux und FreeBSD mit neuen Malware-Versionen zu verschlüsseln, die speziell für diese Betriebssysteme entwickelt wurden. Laut Forschern befinden sich die neuen Verschlüssler der Bande derzeit in der

Entwicklung.

Hive Ransomware-Gang – Die Funktionsweise

Hive verwendet eine Vielzahl von Taktiken und Techniken, um einen Angriff auszuführen:

- Der Angriff beginnt mit einem Phishing-Angriff gegen Benutzer mit Zugriff auf die Umgebung des Opfers

oder durch gezielte E-Mails, bei denen der Benutzer unwissentlich die schädliche Nutzlast herunterlädt. - Die Hive Ransomware-Gang ist oft ein Cobalt Strike (das interessanterweise als Werkzeug begann, das von Pen-Testern

bei der Simulation von Angriffen verwendet wurde) Beacon – diese erleichtern die Persistenz, den Rückruf,

die seitliche Bewegung und die Lieferung der sekundären Nutzlast. - Als nächstes folgt das Dumping von Anmeldeinformationen auf dem lokalen Host und die Zuordnung der

Active Directory-Umgebung. - Die seitliche Bewegung und die weitere Verbreitung der Malware wird durch die Verwendung von

Microsofts Remote Desktop Protocol (RDP) erleichtert. Es ist jedoch auch bekannt, dass die Hive-Gruppe

Schwachstellen ausnutzt, um ihren Angriff voranzutreiben. Ein typisches Beispiel ist die Ausnutzung einer

Schwachstelle im Endpoint Management von ConnectWise Automate, wenn dieses Tool im Opfernetzwerk gefunden wurde –

ein weiterer Hinweis auf das Lieferkettenrisiko von Softwareanbietern. - Das Herunterladen der sekundären Hive Ransomware-Gang wird durch Anweisungen erleichtert, die an das Cobalt-Strike-Beacon

gesendet werden, nachdem der ausgehende Rückrufkanal eingerichtet wurde. Diese Nutzlast führt die bösartigen Aktionen

aus, die letztendlich die Lösegeldforderung erleichtern. - Die Hive Ransomware-Gang führt die folgenden Aktionen aus:

Stoppen von Diensten, die den Fortschritt behindern oder Warnungen generieren könnten

Aufzählung aller angehängten Speicher für Dateien, die relevant sein könnten

Exfiltration bestimmter Dateien

Lokale Verschlüsselung derselben Dateien

Erstellung einer Lösegeldforderung

Ich bin seit mehreren Jahren als leidenschaftlicher ITler unterwegs. Schreibe gerne über Windows und WordPress-Themen & Co. auf der Seite. Darüber hinaus bin ich seit 2008 als selbständiger SEO-Berater tätig. Also falls ihr Beratung in Sachen PC oder SEO braucht, gerne kontaktieren🙂

Wir hoffen, unsere Artikel konnten euch bei eurer Problemlösung helfen? Wenn ihr unsere Arbeit unterstützen möchtet, würden wir uns über eine kleine PayPal-Kaffeespende freuen. Vielen Dank!